Scantypen

(können kombiniert werden)

/f=[path], /files=[path]

Es werden die angegebenen Laufwerke, Ordner oder Dateien auf Malware-Befall gescannt. Ordnerpfade sind in Anführungszeichen zu setzen. Mehrere Pfadangaben müssen durch Komma getrennt werden.

Beispiel: a2cmd /f="c:\windows\","c:\program files\"

/quick

Abkürzung zum Durchführen eines Schnelltests. Es werden alle aktiven Programme und auf Malware-Spuren (Registrierung, Dateien) überprüft.

/malware

Es werden alle Inhalte gescannt, die am häufigsten von Malware angegriffen werden. Der Malware-Scan ist für die meisten Anwender die beste Wahl. Der gesamte Computer wird schnell und gründlich auf alle möglichen aktiven Malware-Infektionen überprüft.

/rk

Es wird nach aktiven Rootkits gescannt.

/m, /memory

Es werden alle aktiven Programme überprüft.

/t, /traces

Es werden die Registrierung und die Datei-/Ordnerstrukturen auf der Festplatte auf Malware-Spuren überprüft.

/fh=[handle], /pid=[PID]

Eine Datei wird anhand ihres Handles gescannt. Dafür ist die ID des Prozesses erforderlich, die den Handle enthält.

/b=[pointer] /bs=[size] /pid=[PID]

Es wird ein im Speicher vorhandener Datenpuffer gescannt. Dafür ist die Puffergröße und die ID des Prozesses erforderlich, der den Puffer enthält.

Scan-Einstellungen

(zur genauen Anpassung der Scantypen)

/pup

Damit werden auch potenziell unerwünschte Programme erkannt (Programme, die nicht als bösartig eingestuft werden, aber ohne Zustimmung des Anwenders installiert wurden).

/a, /archive

Es werden auch Archivdateien wie ZIP, RAR oder CAB und selbstentpackende Archive gescannt.

/n, /ntfs

Es werden auch versteckte Datenflüsse auf NTFS-Laufwerken gescannt.

/ac, /advancedcaching

Mithilfe des erweiterten Zwischenspeichers werden unnötige Wiederholungsscans vermieden.

/l=[path], /log=[path]

In der angegebenen Datei wird ein Scanprotokoll angelegt. Das textbasierte Protokoll wird in Unicode gespeichert.

Beispiel: a2cmd /malware /log="c:\scans\scan.log"

/la=[path], /logansi=[path]

Diese Parameter haben dieselbe Funktionsweise wie /l und /log, wobei das Protokoll jedoch in ANSI gespeichert wird.

/wl=[path], /whitelist=[path]

Der Scan wird anhand der angegebenen Ausnahmendatei zum Ausschluss bestimmter Dateien, Ordner oder Malware-Namen durchgeführt. Ausnahmendateien müssen Text-Dateien sein, in denen jedes auszuschließende Objekt in einer separaten Zeile steht.

Beispiel: a2cmd /f="c:\" /wl="c:\whitelist.txt"

/d, /delete

Es werden alle erkannten Malware-Objekte während des Scans gelöscht. Dabei werden auch sämtliche Bezüge zu den erkannten Dateien entfernt, wie Autostart-Einträge in der Registrierung.

/dq, /deletequick

Es werden alle erkannten Malware-Dateien während des Scans gelöscht. Dabei wird nur die erkannte Datei entfernt – damit schneller als /d oder /delete.

/q=[folder], /quarantine=[folder]

Die erkannte Malware wird während des Scans in Quarantäne verschoben. Der Quarantäne-Ordner kann individuell vorgegeben werden. Die erkannten Objekte werden verschlüsselt gespeichert, sodass sie keinen weiteren Schaden anrichten können.

/s, /service

Zum Scannen wird der Anti-Malware-Dienst verwendet.

Hintergrund: Werden viele kurze Scans ausgeführt, wird bei jedem Start von a2command auch die Scan-Engine erneut geladen, was ineffizient ist. Mit dem Parameter /s oder /service wird der Anti-Malware-Dienst gestartet und bleibt für spätere Scans aktiv. Sollte der Dienst noch nicht gestartet oder installiert sein, erfolgt dies beim erstmaligen Ausführen des Parameters. Dieser Befehl ist in Emsisoft Remediation Kit nicht verfügbar, da die Dienstkomponente nicht enthalten ist.

Umgang mit Malware

(nicht kombinierbar)

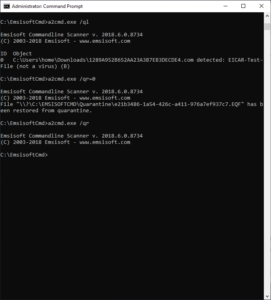

/ql, /quarantinelist

Es werden alle Objekte aufgelistet, die sich in Quarantäne befinden. Die Aufzählungsnummer am Anfang jeder Zeile kann zum Löschen oder Wiederherstellen (nullbasierter Index) verwendet werden.

/qr=[n], /quarantinerestore=[n]

Das in Quarantäne befindliche Objekt mit der angegebenen Indexnummer wird wiederhergestellt. Wenn keine Indexnummer angegeben wird, werden alle Objekte wiederhergestellt

Beispiel: a2cmd /qr=0

/qd=[n], /quarantinedelete=[n]

Das in Quarantäne befindliche Objekt mit der angegebenen Index Nummer wird gelöscht.

Online-Updates

(nicht kombinierbar)

/u, /update

Dieses einzeln zu verwendende Parameter führt ein Online-Update aller Programmkomponenten und Signaturen durch. Sollte s2cmd als Teil von Emsisoft Anti-Malware verwendet werden, wird über diesen Befehl ein Update des gesamten Programmpakets ausgelöst.

/ub, /updatebeta

Statt den stabilen Updates werden die aktuellen Beta-Updates heruntergeladen.

/proxy=[proxyname:port]

Sie können den für die Verbindung zum Update-Server zu verwendenden Proxy-Host und die Portnummer festlegen.

/proxyuser=[username]

Sollte für den Proxy eine Authentifizierung erforderlich sein, kann damit der Proxy-Benutzername festgelegt werden.

/proxypassword=[password]

Sollte für den Proxy eine Authentifizierung erforderlich sein, kann damit das Proxy-Kennwort festgelegt werden.

Allgemeine Befehle

(nicht kombinierbar)

/k=[key], /key=[key]

Lizenzschlüssel eingeben (nur einmal erforderlich)

/?, /help

Ihnen wird eine Liste aller verfügbaren Parameter angezeigt.

Ergebniscodes

0 – Es wurden keine Infektionen gefunden.

1 – Es wurden Infektionen gefunden.